Strix的官网地址为

https://usestrix.com/

其github代码仓库地址为

https://github.com/usestrix/strix

可以从上述途径中获取Strix的官方问题以及最新资讯

Strix支持Linux、macOS 和 Windows 等平台,且安装比较简单,可以使用脚本安装或者pipx安装两种方式

#脚本安装

curl -sSL https://strix.ai/install | bash

#pipx安装

pipx install strix-agent

或者直接下载编译好的二进制文件运行即可

https://github.com/usestrix/strix/releases

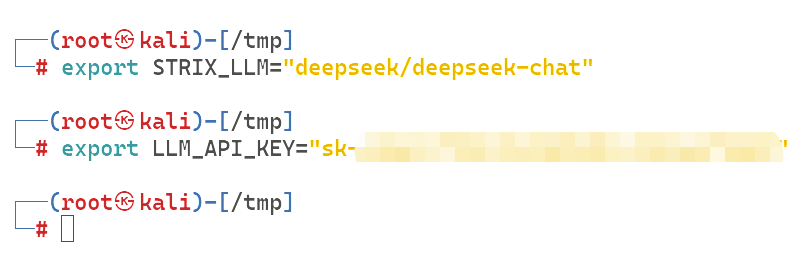

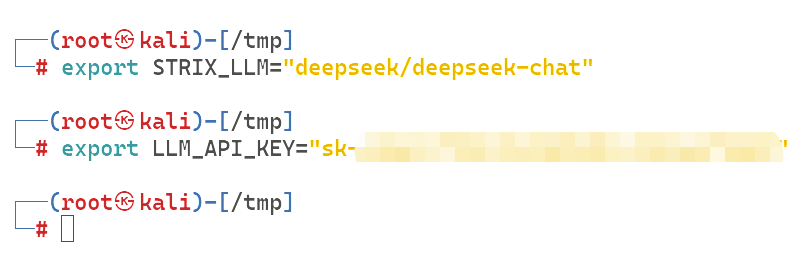

配置大模型API,这里使用deepseek大模型

export STRIX_LLM="deepseek/deepseek-chat"

export LLM_API_KEY="sk-xxxxxx"

配置好后既可以使用Strix进行自动化渗透了

Strix支持本地代码包、github仓库、web应用url三种扫描模式

# 扫描本地代码包

strix --target ./app-directory

# 扫描github仓库

strix --target https://github.com/org/repo

# 扫描web url

strix --target https://your-app.com

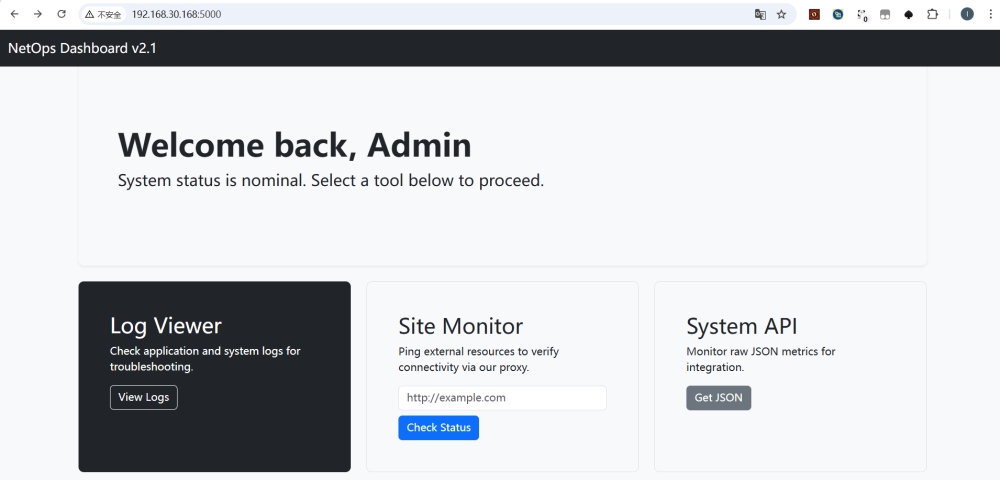

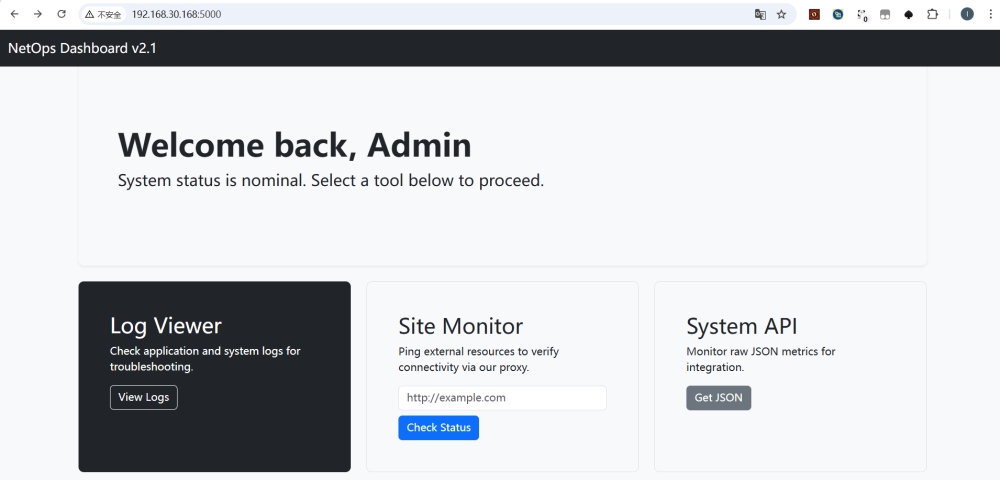

首先来进行最常规的web url扫描测试,这里用AI编写了一个轻量级的靶场,包含XSS漏洞、SSRF漏洞、任意文件读取漏洞、敏感信息泄露漏洞四种常见漏洞

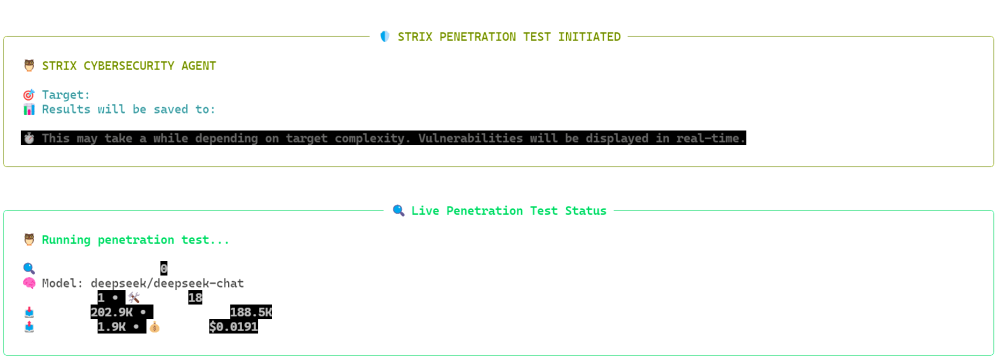

扫描命令为

strix --target http://192.168.30.168:5000/

#终端模式下需要启用无头模式

strix -n --target http://192.168.30.168:5000/

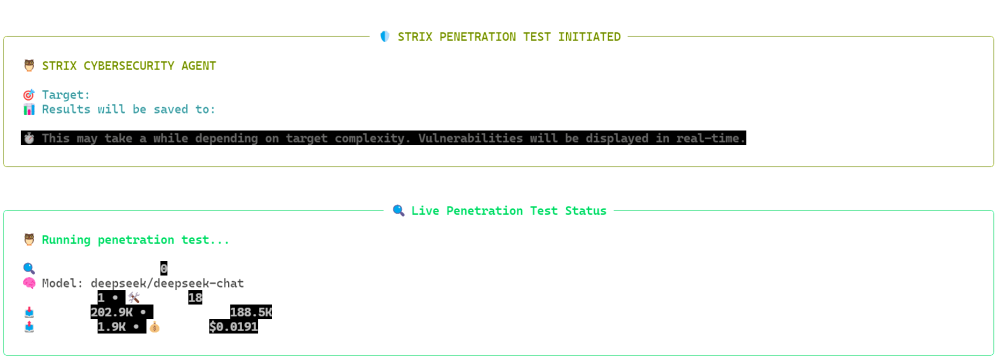

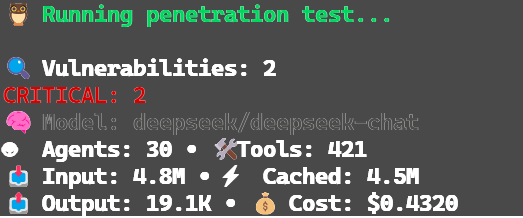

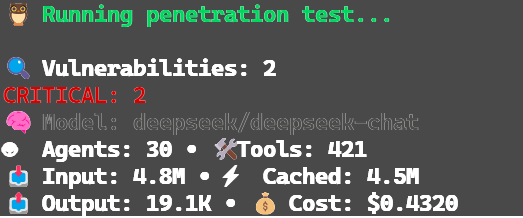

在经过5小时的运行后,仍未扫描完毕,工具提示发现2个漏洞(可能是因为Strix服务器1C2G的配置过低,服务器性能监控一直在提示out of memory)

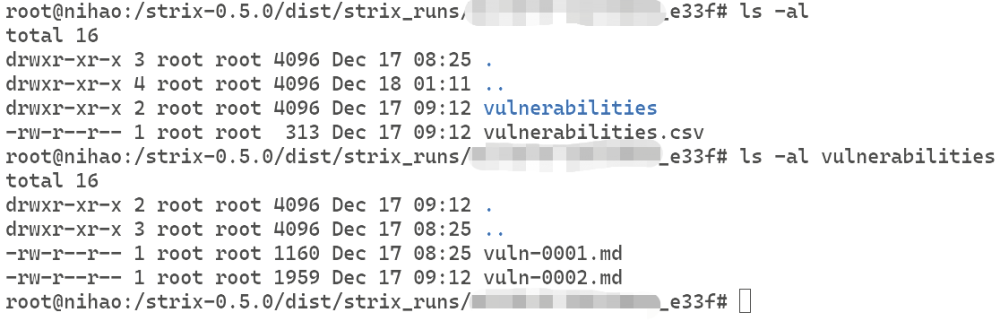

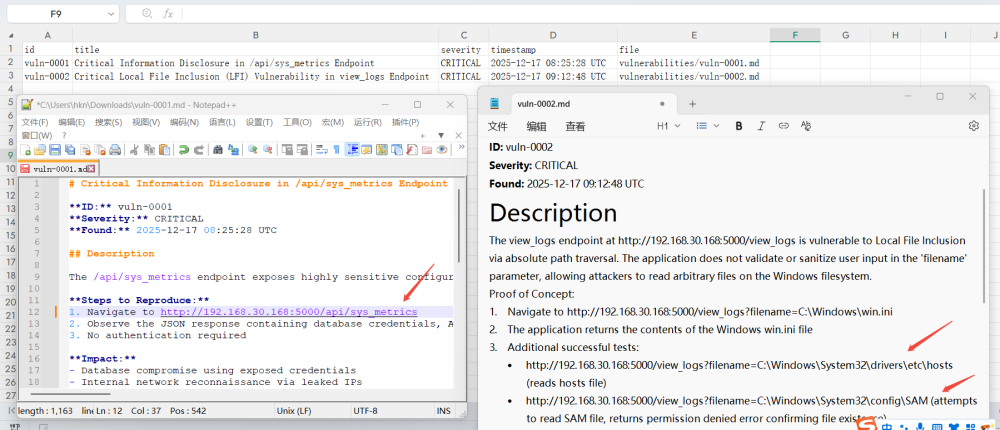

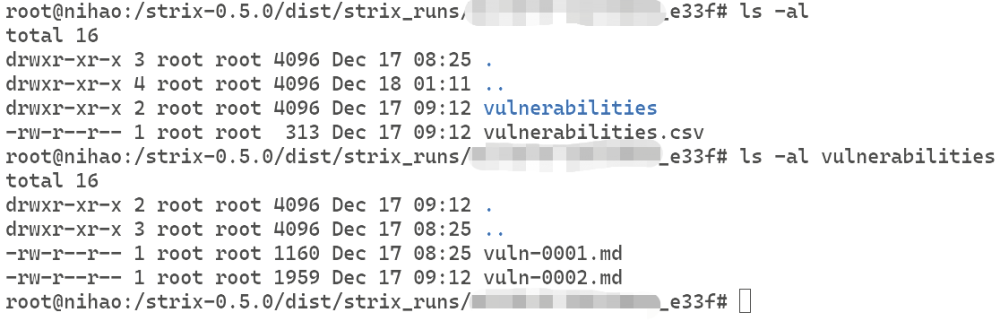

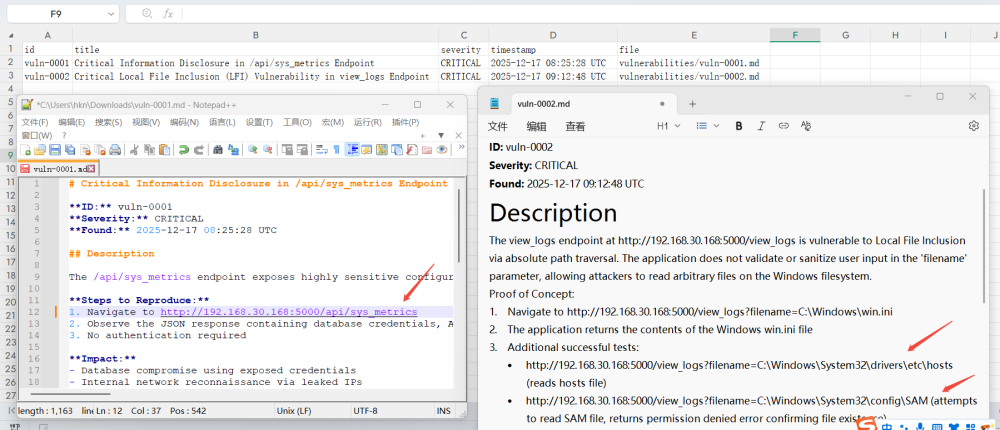

在dist/strix_runs/目录下会生成结果报告,包含md格式的漏洞详情和csv格式的漏洞汇总表

漏洞结果如下,详情中会提供成功利用的验证POC

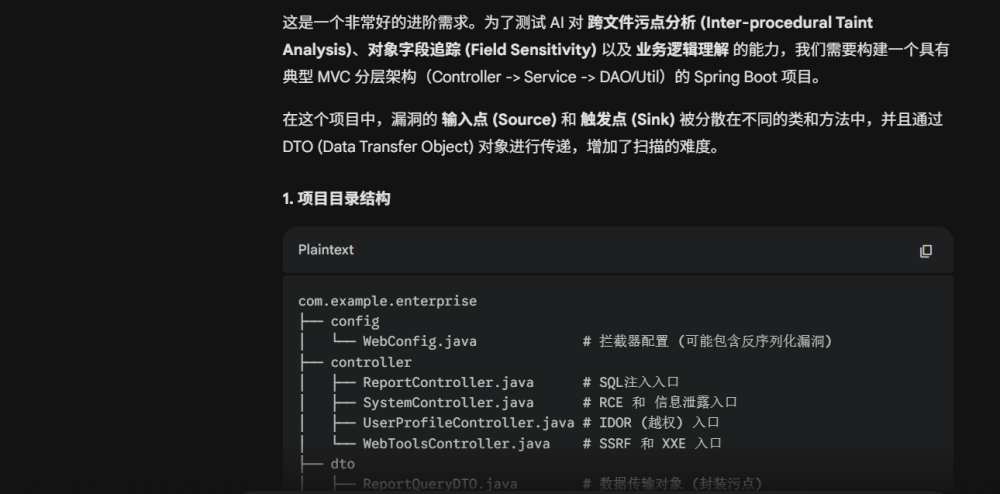

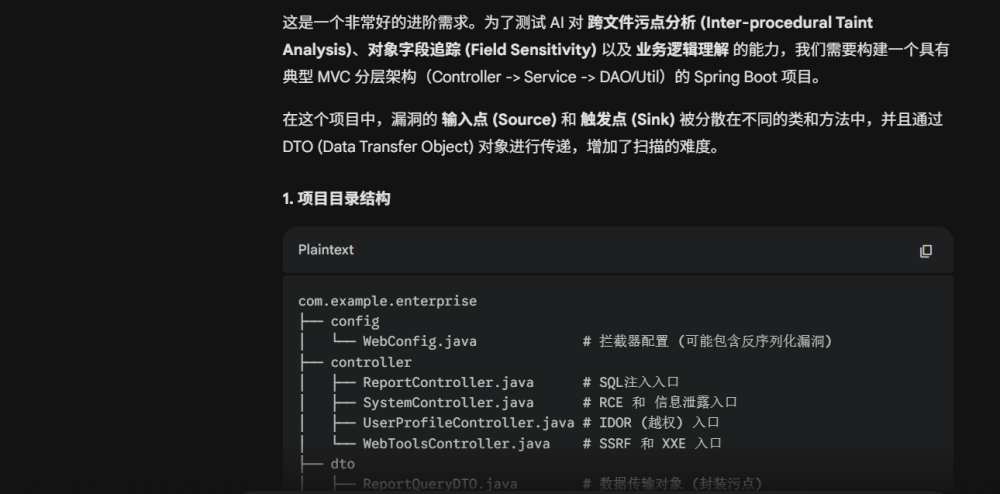

接下来测试Strix工具对代码包的扫描能力,同样是让AI编写一个具有SQL注入漏洞、反序列化漏洞、RCE漏洞、SSRF漏洞、XXE漏洞、越权漏洞、信息泄露漏洞的JavaWeb项目。

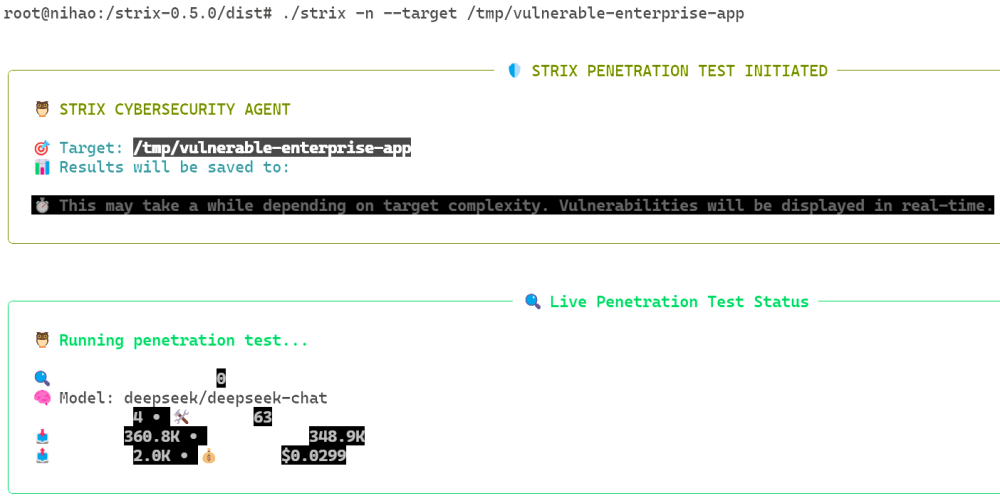

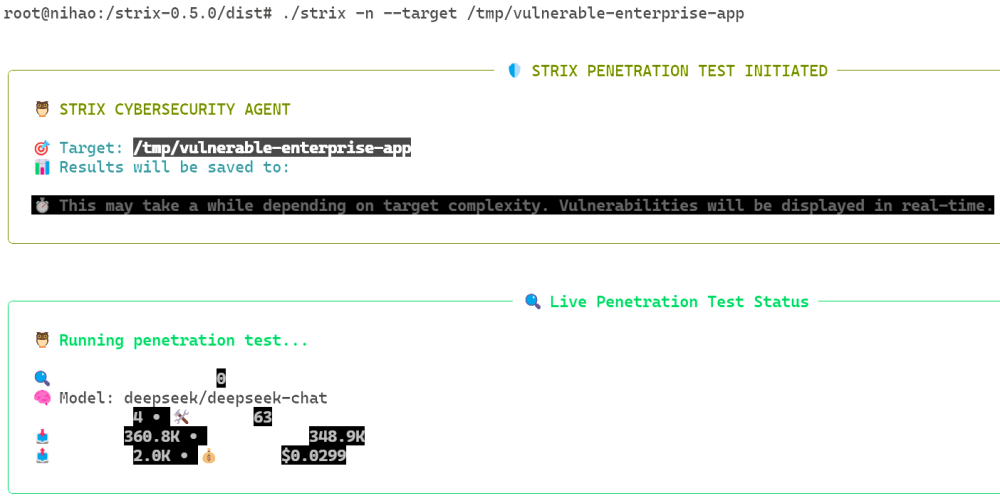

扫描命令为

./strix -n --target /tmp/vulnerable-enterprise-app

运行2小时,扫描未完成,未找出任何漏洞

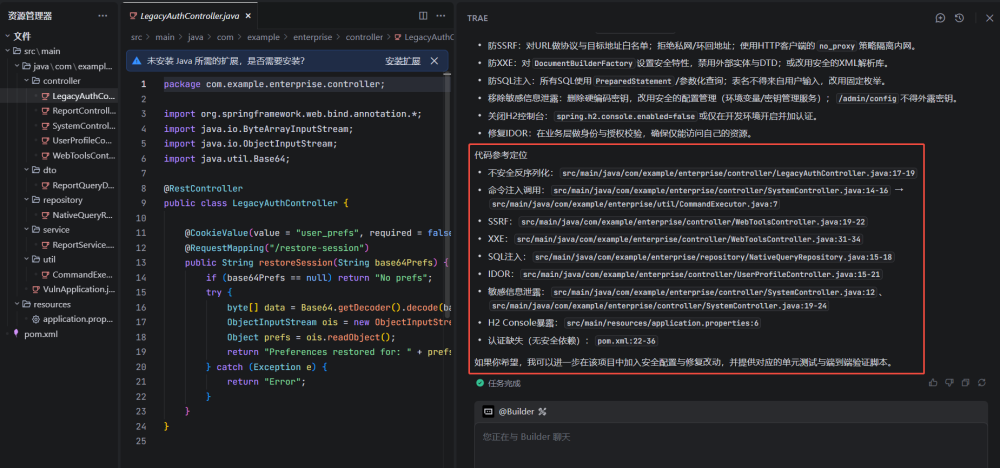

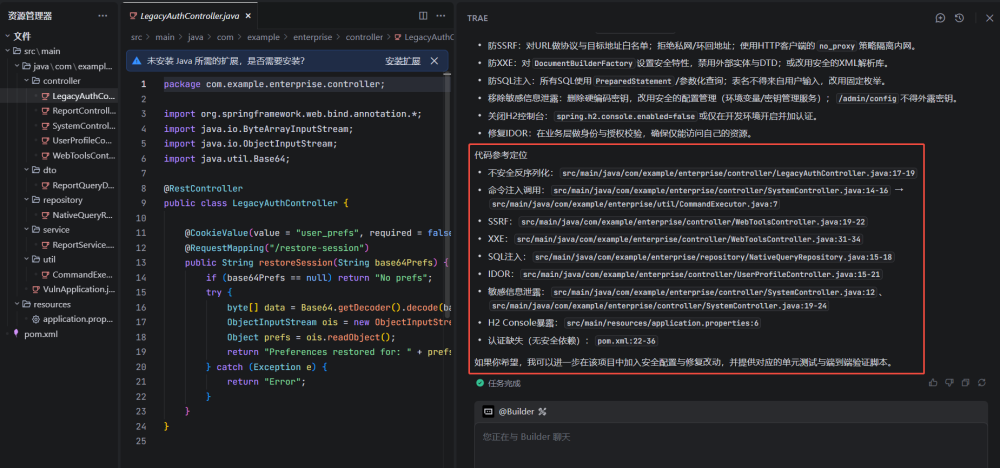

而将代码包用Trae进行审计,不到5分钟已经审计出全部预设的漏洞...

从扫描目标URL的方式来说,发现Strix还是有一定的可取之处,在扫描日志中发现它会调用目录爆破、SQLMAP等工具进行扫描,也会根据参数特征进行相应的测试,结果报告内容结构完整,在服务器性能允许+忽略token成本的前提下,应该可以获得不错的扫描效果。而对于扫描代码包进行源代码审计来说,Strix与Trae、Cursor等原生AI IDE来说,可能就不太有竞争力了。

浙公网安备 33010502006954号

浙公网安备 33010502006954号